baixar PDF

TREINAMENTO RCA

O treinamento de Análise de Causa Raiz da Sologic fornece as ferramentas, habilidades e conhecimentos necessários para resolver problemas complexos em qualquer setor, dentro de qualquer disciplina e de qualquer escala. Saber maisPROGRAMAS

Causelink da Sologic tem o produto de software de análise de causa raiz certo para você e sua organização. Usuários únicos podem optar por instalar o software localmente ou utilizar a nuvem. Nosso principal software de escala empresarial é entregue On Premise ou como SaaS na nuvem. Saber maisLEIA ISTO PRIMEIRO!

Precisamos divulgar que este EXAMPLE RCA é baseado somente em informações publicamente disponíveis de uma variedade de fontes (principalmente artigos de jornais) e não de qualquer investigação independente conduzida pela Sologic. A Sologic não investigou este incidente em nenhuma função oficial, e não queremos sugerir que estivéssemos de alguma forma associados a este evento. O único objetivo deste relatório de análise de causa raiz é que ele seja usado como um exemplo para nossos alunos e outras partes interessadas.

Uma análise de causa raiz tem dois objetivos principais: 1) Organizar uma ampla variedade de informações de fontes diferentes e confiáveis de uma maneira que facilite a compreensão, e 2) Identificar um conjunto de soluções baseadas em evidências para apresentar aos tomadores de decisão.

Configuração do Problema:

Configuração do Problema:

Depois de determinar o Ponto Focal apropriado, definir o primeiro nível de causas é extremamente importante. Escolhemos o Ponto Focal “Impacto Global do WannaCry Malware” porque ele se encaixa perfeitamente nas seguintes causas:

- Dados de mais de 250.000 computadores em 150 países criptografados : essa causa nos fornece uma ponte na maior parte da análise, examinando tanto o malware quanto a disseminação da infecção.

- Impacto limitado pela ativação "Kill Switch": Este ramo introduz um aspecto limitante para este evento em particular. Teria sido muito pior se não fosse por essa ação. Frequentemente incluímos causas no nível superior que nos permitem a oportunidade de examinar a extensão do impacto, seja limitando (como neste caso) ou exacerbando (o que também acontece). Em ambos os casos, a causa fornece valor, pois completa a imagem de nível superior e identifica potencialmente as oportunidades de soluções.

Aqui está como soa quando colocado de volta na forma narrativa:

“O impacto global do ataque de malware 'WannaCry' foi causado pela criptografia de dados de mais de 250.000 computadores em 150 empresas com um método de criptografia quase impossível de decodificar. No entanto, o impacto geral foi limitado pela ativação de um 'kill switch' incorporado no malware. ”

Ou algo assim.

Siga junto com o gráfico de causa e efeito ao ler a seguinte declaração resumida.

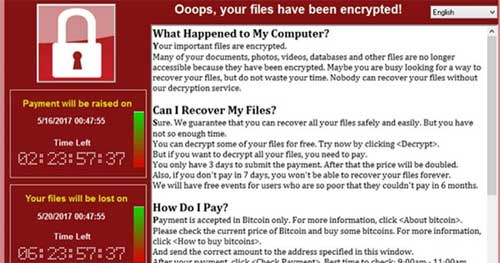

No dia 12 de maio de 2017, pessoas do mundo todo foram recebidas pela seguinte mensagem:

"Ops, seus arquivos foram criptografados!"

A mensagem continua explicando que, para descriptografar os arquivos, o usuário deve enviar um pagamento por bitcoin como resgate. Os valores de pagamento começaram em cerca de US $ 300, mas a mensagem ameaça aumentar o valor quanto mais a pessoa aguarda. Não havia garantia de que pagar o resgate iria realmente desbloquear os dados do usuário. Mas que escolha eles tinham? O método de criptografia era essencialmente inquebrável. Então, a menos que os usuários tivessem um backup não criptografado recente, eles estavam basicamente sem sorte.

Muitas organizações foram afetadas, incluindo o Serviço Nacional de Saúde Britânico, a Telefonica da Espanha, o Fed Ex e a Deutsche Bahn, junto com milhares de outros usuários. O hack explorou uma vulnerabilidade no Microsoft Windows, especificamente um aplicativo chamado Server Message Block (SMB). O SMB possui funcionalidade de compartilhamento de arquivos e foi projetado para facilitar a transferência de arquivos entre usuários na mesma rede. Mas também forneceu um caminho desprotegido para o computador dos usuários.

Uma organização secreta chamada “The Equation Group”, supostamente associada à Agência Nacional de Segurança (NSA), encontrou essa vulnerabilidade em algum momento no passado - não sabemos quando. Em vez de dar à Microsoft um alerta, a NSA manteve isso em segredo e desenvolveu armas cibernéticas ofensivas que se aproveitaram da vulnerabilidade. Mas um estranho ganhou acesso aos arquivos que continham essas armas e depois os forneceu a um grupo de hackers que se autodenominava “The Shadow Brokers”.

A intenção original do Shadow Brokers era leiloar os arquivos do Equation Group para o maior lance. Em 13 de agosto de 2016, eles postaram uma mensagem com links para alguns dados de amostra, além de instruções sobre como dar lances em uma senha que forneceria acesso a toda a biblioteca de arquivos. Eles aparentemente não tinham compradores, então em 31 de outubro de 2016 eles divulgaram informações adicionais para ajudar a aumentar a demanda. Mais uma vez, aparentemente ninguém estava interessado. Então, em 25 de novembro de 2016, eles tentaram uma terceira vez - desta vez liberando capturas de tela de nomes de arquivos. E novamente, eles não receberam nada. Eles deixam vários meses até 8 de abril de 2017, quando lançaram uma senha para descriptografar os arquivos que eles lançaram meses antes. E finalmente, por aparente frustração, em 14 de abril de 2017, eles liberaram o acesso a toda a biblioteca de arquivos.

Alguém (ou muitos de alguém) deve ter observado os Shadow Brokers. Em 14 de março de 2017, a Microsoft começou a lançar patches para corrigir a vulnerabilidade SMB. Mas a Microsoft não foi a única a assistir. Depois da mensagem de 14 de abril de 2017, alguém (supostamente hackers ligados à agência de espionagem da Coréia do Norte, o Reconnaissance General Bureau) juntou tudo. E em 12 de maio de 2017, eles lançaram para o mundo.

Como o malware funciona:

O nome da carga útil (o código que causa o dano) é EternalBlue. O EternalBlue não é extremamente complexo - ele simplesmente procura arquivos em um disco rígido, criptografa-os, passa a mensagem de resgate para o usuário e se propaga para outros computadores na mesma rede. Mas primeiro, deve ter acesso a um computador vulnerável. Isso é feito através do recurso de transferência de arquivos do Bloco de Mensagens do Servidor. Em alguns casos, o SMB simplesmente permitia que a carga passasse e se instalasse. Lembre-se de que o SMB é usado em redes compartilhadas, portanto, os arquivos de entrada são confiáveis automaticamente. Em outros casos, o Windows não permitiria que o software simplesmente se carregasse, mas exigisse uma prova de que o usuário queria o software instalado. A maioria de nós está familiarizada com este processo - devemos inserir nosso nome de usuário e senha para instalar o software. Então, incluído no malware estava um arquivo separado chamado “DoublePulsar”. O DoublePulsar é o que é conhecido como um aplicativo backdoor. Sua finalidade é fornecer validação para o sistema operacional que não há problema em carregar um aplicativo.

Foi um soco de 1-2. O SMB forneceu os meios para transferir arquivos para computadores vulneráveis, dos quais havia muitos. O EternalBlue instalou-se, bloqueou os dados do usuário e propagou-se para outros computadores na mesma rede. E, se não pudesse se instalar, o DoublePulsar forneceu a validação necessária para a instalação prosseguir.

A propagação deste malware teria sido muito mais extensa se não fosse pelas ações de um funcionário de uma empresa de segurança na web. Ele estava assistindo o ataque tomar forma e foi capaz de infectar um computador isolado, permitindo-lhe examinar o malware. Ao estudar o código de malware, ele percebeu que utilizava uma URL da web. É um protocolo padrão para tentar comprar URLs incorporadas no malware. Na época, ele não percebeu o impacto dessa compra. No entanto, uma vez que ele comprou o URL, ele o usou para definir uma “armadilha” para capturar as solicitações recebidas. Isso basicamente matou a disseminação do malware, pois ele não podia instalar ou se propagar para outras redes.