Descargar PDF

ENTRENAMIENTO de ACR

La capacitación en análisis de causa raíz de Sologic proporciona las herramientas, las habilidades y el conocimiento necesarios para resolver problemas complejos en cualquier sector, dentro de cualquier disciplina y en cualquier escala.Lea más

SOFTWARE

Sologic tiene el software de análisis de causa raíz adecuado para Usted y su organización. Los usuarios individuales pueden optar por instalar el software localmente o utilizar la nube. Nuestro software Causelink Enterprise se entrega en forma On Premise, instalado en la red de la organización, o como SaaS, en la nube.Lea más

¡LEÉ ESTO PRIMERO!

Necesitamos divulgar que este EJEMPLO de ACR se basa únicamente en información públicamente disponible de una variedad de fuentes (principalmente artículos de periódico) y no de ninguna investigación independiente realizada por Sologic. Sologic no ha investigado este incidente en ninguna capacidad oficial, y no queremos dar a entender que estuviéramos asociados de algún modo con este evento. El único propósito de este informe de análisis de causa raíz es que se use como ejemplo para nuestros estudiantes y otras partes interesadas.

Un análisis de causa raíz tiene dos objetivos principales: 1) Organizar una amplia gama de información de fuentes dispares y confiables de una manera que lo haga más fácil de entender, y 2) Identificar un conjunto de soluciones basadas en evidencia para presentarlas a los tomadores de decisiones.

Configuración del problema:

Configuración del problema:

Después de determinar el punto focal apropiado, establecer el primer nivel de causas es extremadamente importante. Elegimos el Punto Focal "Impacto global de WannaCry Malware" porque se divide muy bien en las siguientes causas:

- Datos de más de 250,000 computadoras en 150 países encriptados: esta causa nos proporciona un puente en la mayor parte del análisis que examina tanto el malware como la propagación de la infección.

- Impacto limitado por la activación de "Interrupción de Kill": esta rama introduce un aspecto limitante a este evento en particular. Hubiera sido mucho peor si no fuera por esta acción. A menudo incluimos causas en el nivel superior que nos dan la oportunidad de examinar el alcance del impacto, ya sea que limite (como en este caso) o exacerbe (lo que también sucede). En cualquier caso, la causa proporciona valor ya que completa la imagen de nivel superior y potencialmente identifica oportunidades para soluciones.

Así es como suena cuando lo vuelves a poner en forma narrativa:

"El impacto global del ataque de malware 'WannaCry' fue causado por el encriptado de datos de más de 250,000 computadoras en 150 compañías con un método de cifrado que era casi imposible de descifrar. Sin embargo, el impacto general fue limitado por la activación de un 'interruptor de muerte' incrustado en el malware ".

O algo así.

Siga junto con el gráfico de causa y efecto a medida que lee el siguiente resumen.

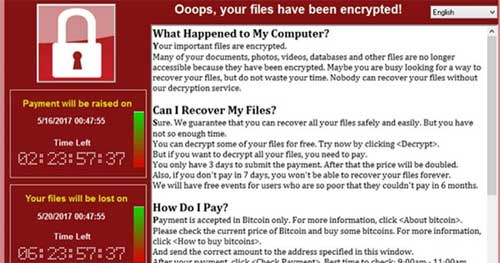

El 12 de mayo de 2017, las personas de todo el mundo recibieron el siguiente mensaje:

"¡Uy, tus archivos han sido encriptados!"

El mensaje continúa explicando que, para descifrar los archivos, el usuario debe enviar un pago de bitcoin como rescate. Los montos de pago comenzaron en aproximadamente $ 300, pero el mensaje amenaza con escalar el monto cuanto más tiempo espere la persona. No había garantía de que pagar el rescate realmente desbloqueara los datos del usuario. Pero, ¿qué elección tenían? El método de encriptación era esencialmente irrompible. Entonces, a menos que los usuarios tuvieran una copia de seguridad no cifrada muy reciente, básicamente no tenían suerte.

Muchas organizaciones se vieron afectadas, incluido el Servicio Nacional Británico de Salud, Telefónica de España, Fed Ex y Deutsche Bank, junto con miles de otros usuarios. El hack explotó una vulnerabilidad en Microsoft Windows, específicamente una aplicación llamada Server Message Block (SMB). SMB tiene la funcionalidad de compartir archivos y su objetivo era facilitar la transferencia fácil de archivos entre los usuarios de la misma red. Pero también proporcionó una vía desprotegida a la computadora de los usuarios.

Una organización secreta llamada "The Equation Group", supuestamente asociada con la Agencia de Seguridad Nacional (NSA) descubrió esta vulnerabilidad en algún momento del pasado; no sabemos cuándo. En lugar de darle a Microsoft un aviso, la NSA lo mantuvo en secreto y desarrolló armas cibernéticas ofensivas que aprovecharon la vulnerabilidad. Pero un extraño accedió a los archivos que contenían estas armas y luego se las proporcionó a un grupo de hackers que se hacía llamar "The Shadow Brokers".

La intención declarada original de los Shadow Brokers era subastar los archivos de Equation Group al mejor postor. El 13 de agosto de 2016, publicaron un mensaje con enlaces a algunos datos de muestra, junto con instrucciones sobre cómo hacer una oferta con una contraseña que proporcionaría acceso a toda la biblioteca de archivos. Al parecer, no tenían compradores, por lo que el 31 de octubre de 2016 publicaron información adicional para ayudar a estimular la demanda. De nuevo, aparentemente nadie estaba interesado. Entonces, el 25 de noviembre de 2016, lo intentaron por tercera vez, esta vez lanzando capturas de pantalla de nombres de archivos. Y de nuevo, no obtuvieron nada. Dejaron pasar varios meses hasta el 8 de abril de 2017 cuando lanzaron una contraseña para descifrar los archivos que lanzaron originalmente meses antes. Y finalmente, por aparente frustración, el 14 de abril de 2017, liberaron el acceso a toda la biblioteca de archivos.

Alguien (o alguien más) debe haber estado mirando a los Shadow Brokers. El 14 de marzo de 2017, Microsoft comenzó a liberar parches para corregir la vulnerabilidad SMB. Pero Microsoft no era el único que miraba. Después del mensaje del 14 de abril de 2017, alguien (según los informes, hackers vinculados a la agencia de espionaje de Corea del Norte, la Oficina General de Reconocimiento) lo juntó todo. Y el 12 de mayo de 2017, lo lanzaron al mundo.

Cómo funciona el malware:

El nombre de la carga útil (el código que causa el daño) es EternalBlue. EternalBlue no es excesivamente complejo: simplemente busca archivos en el disco duro, los encripta, pasa el mensaje de rescate al usuario y luego se propaga a otras computadoras en la misma red. Pero primero, debe obtener acceso a una computadora vulnerable. Lo hace a través de la función de transferencia de archivos del bloque de mensajes del servidor. En algunos casos, SMB simplemente permitió que la carga útil se transfiriera e instaló. Recuerde, SMB se usa en redes compartidas, por lo que los archivos entrantes serían automáticamente de confianza. En otros casos, Windows no permitiría que el software se cargue solo, sino que requirió una prueba de que el usuario quería instalar el software. La mayoría de nosotros estamos familiarizados con este proceso: debemos ingresar nuestro nombre de usuario y contraseña para instalar el software. Entonces, incluido con el malware, había un archivo separado llamado "DoublePulsar". DoublePulsar es lo que se conoce como una aplicación de puerta trasera. Su propósito es proporcionar validación al sistema operativo de que está bien cargar una aplicación.

Fue un golpe de 1-2. SMB proporcionó los medios para transferir archivos a computadoras vulnerables, de las cuales había muchas. EternalBlue se instaló, bloqueó los datos del usuario y luego se propagó a otras computadoras en la misma red. Y, si no se puede instalar solo, DoublePulsar proporcionó la validación requerida para que la instalación continúe.

La propagación de este malware habría sido mucho más extensa si no fuera por las acciones de un empleado de una empresa de seguridad web. Estaba viendo cómo el ataque tomaba forma y era capaz de infectar una computadora aislada, lo que le permitía examinar el malware. Al estudiar el código de malware, notó que utilizaba una URL web. Es un protocolo estándar para intentar comprar URL incrustadas en malware. En ese momento, no se dio cuenta del impacto de esta compra. Sin embargo, una vez que compró la URL, la usó para establecer una "trampa" para capturar las solicitudes entrantes. Esto esencialmente mató la propagación del malware en el sentido de que no podía instalarse o propagarse a otras redes.

Conozca más sobre Sologic ACR

ENTRENAMIENTO de ACR

La capacitación en análisis de causa raíz de Sologic proporciona las herramientas, las habilidades y el conocimiento necesarios para resolver problemas complejos en cualquier sector, dentro de cualquier disciplina y en cualquier escala.Lea más

SOFTWARE

Sologic tiene el software de análisis de causa raíz adecuado para Usted y su organización. Los usuarios individuales pueden optar por instalar el software localmente o utilizar la nube. Nuestro software Causelink Enterprise se entrega en forma On Premise, instalado en la red de la organización, o como SaaS, en la nube.Lea más